«Лаборатория Касперского» провела в Москве итоговую пресс-конференцию, на которой обозначила главные события уходящего года, новые угрозы, с которыми пришлось столкнуться обычным пользователям, бизнесу, промышленности и государству, а также сделала интересные прогнозы на 2017 год.

Итоговое мероприятие проходило в форме детективного расследования, в котором гость студии Владимир Познер задавал вопросы экспертам «Лаборатории Касперского», выступающим в роли Шерлока Холмса и профессора Джеймса Мориарти. Конечно же, большинство вопросов касалось компьютерной безопасности, хакерских атак и каковы были цели этих атак.

Как отметил главный антивирусный эксперт «Лаборатории Касперского» Александр Гостев, в этом году масштабы инцидентов доказали, что киберугрозы вышли на новый уровень.

Как отметил главный антивирусный эксперт «Лаборатории Касперского» Александр Гостев, в этом году масштабы инцидентов доказали, что киберугрозы вышли на новый уровень.

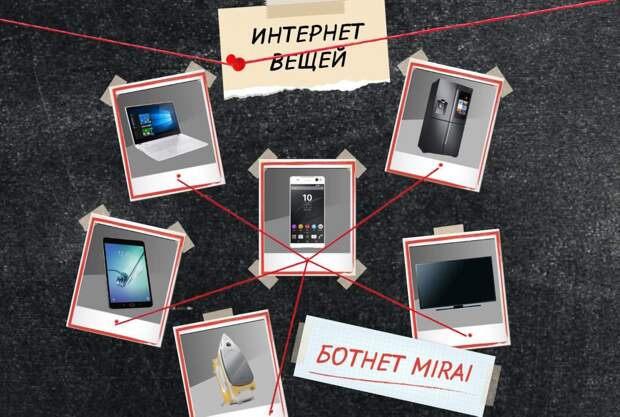

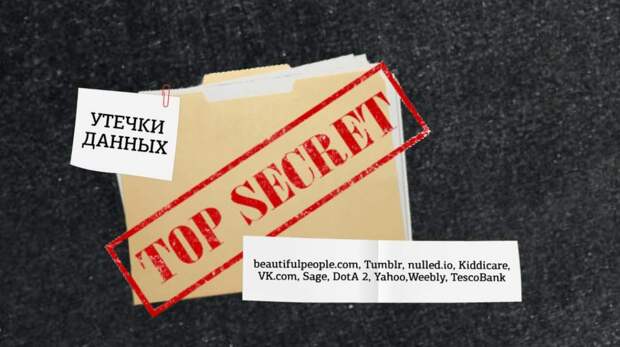

Среди тревожных угроз были зафиксированы такие явления, как огромные ботнеты, состоящие из устройств Интернета вещей, с помощью которых атаковали банки, взломы популярных сайтов с последующей утечкой данных, ограбления банков с использованием уязвимостей критически важных инфраструктур.

Зачастую «умные» устройства имеют доступ в Интернет, но об их защите производитель не позаботился, поэтому злоумышленник использует уязвимости в прошивках (которые не обновляются, да и пароль для доступа к ним пользователь не всегда меняет после покупки).

Из единого командного центра такие устройства могут разом посылать запросы, перегружая серверы жертвы. Именно так были выполнены атаки в этом году на пять крупнейших российских банков (в инциденте участвовали более полумиллиона домашних гаджетов).

В феврале 2016 года злоумышленники смоли украсть через систему SWIFT из Центрального банка Бангладеш $100 млн. (планировали $1 млрд.). Афера была вскрыта благодаря внимательности служащих одного из банков, заметившего орфографическую ошибку в платежном документе и отправившего запрос на уточнение в Центральный банк. После этого инцидента многие банки реконструировали систему аутентификации и процедуру обновления ПО SWIFT.

Однако кража денег в 2016 году была не единственной целью хакерских группировок. Как напомнил ведущий антивирусный эксперт «Лаборатории Касперского» Сергей Голованов, к довольно трагическим последствиям могла привести атака BlackEnergy на инфраструктуру атомной электростанции. Сам инцидент произошел в конце 2015 года, однако вся тяжесть последствий стала ясна в начале 2016-го.

В результате спланированных действия хакеров были отключены системы распределения электроэнергии на западе Украины. Одновременно было удалено ПО с зараженных компьютеров. Все это сопровождалось DDoS-атаками на службы техподдержки атакованных предприятий.

Одним из вопросов, остро интересующих журналистов, был о возможности быстро идентифицировать источник атаки и найти доказательства причастности тех или иных хакерских группировок. По словам Александра Гостева, это возможно, но данный процесс может занимать до двух лет. Поэтому, когда какую-то страну обвиняют в причастности к атакам уже через пару недель после инцидента, без каких-либо подтверждений — этому верить не стоит. Таких быстрых инструментов и методик в настоящее время не существует. В атаках могут быть использованы те или иные инструменты или приемы, которые раньше использовали те или иные группировки, но это совсем не означает, что за конкретной атакой стоят именно они. Другое дело, когда хакеры сами заявляют о своих акциях — в этих случаях и доказывать ничего не нужно.

Как считают эксперты «Лаборатории Касперского», в 2017 году атаки класса АРТ обретут новое развитие и станут более скрытными. Хакеры чаще будут применять «короткие заражения», когда спланированная атака будет более точная и менее продолжительная.

Так, многие создатели шпионящего ПО «взяли на вооружение» вполне легальный механизм Microsoft PowerShell. С помощью него небольшие программы легко размещать в оперативной памяти, а при перезагрузке они из нее удаляются без следов.

Судя по событиям последних месяцев, кибератаки становятся все более политизированными. При этом главной их целью являются не финансы, а геополитические последствия. Очевидно, что наиболее «болезненные» инциденты будут замалчиваться и не получат широкой огласки. В этой ситуации странам предстоит решить, какой уровень атрибуции атак будет приемлем для всех сторон.

Не менее тревожной является проблема атак с использованием программ шифрования. По данным ЛК, 2016 год может войти в историю как год расцвета программ-шифровальщиков и вымогателей.

Заражениям подвергались как отдельные пользователи, так и целые компании. Применение шифровальщиков возросло вдвое, количество новых модификаций выросло в 11 раз. Причем преступники даже начали сдавать в аренду программы-вымогатели. По данным «Лаборатории Касперского», к концу года бизнес подвергается атакам программами-вымогателями приблизительно раз в 40 секунд, а на индивидуальные пользователи – каждые 20 секунд.

Заражениям подвергались как отдельные пользователи, так и целые компании. Применение шифровальщиков возросло вдвое, количество новых модификаций выросло в 11 раз. Причем преступники даже начали сдавать в аренду программы-вымогатели. По данным «Лаборатории Касперского», к концу года бизнес подвергается атакам программами-вымогателями приблизительно раз в 40 секунд, а на индивидуальные пользователи – каждые 20 секунд.

Печально, но в результате атак шифровальщиков 67% компаний полностью или частично потеряли свои корпоративные данные, причем каждая пятая компания не сумела восстановить файлы даже после уплаты выкупа.

Особо цинично преступники атаковали медицинские учреждения, полностью блокируя работу их ПК. Они прекрасно понимали, что на кону жизни тысяч пациентов, и выкуп обязательно заплатят.

Что касается прогнозов на будущий год, то эксперт выделил шесть основных явлений, которые произойдут в кибер-мире:

⚫

Замалчивание фактов целевых атак (утечка гостайн);

⚫

Публикация краденных данных с целью манипулирования общественным мнением (давление на политиков);

⚫

Обострение дискуссии по теме конфиденциальности в Сети (цена личных данных в соцсетях);

⚫

Признание криптовалют (уход от налогов и сохранение накоплений);

⚫

Организация целевых атак с помощью стандартных средств ОС;

⚫

Смещение фокуса атак на другие финансовые институты (министерства и ведомства).

Как отметил Александр Гостев, «Лаборатория Касперского» постоянно анализирует угрозы и выявляет новые тенденции. Эти знания помогают совершенствовать защитные инструменты и делать их более эффективным.

Свежие комментарии