Часто заряжаете смартфон через кабель в кафе, коворкингах, торговых центрах?

Будьте готовы в один прекрасный день остаться без денег в интернет-банке, аккаунтов в соцсетях и очень личных фото. Риск небольшой, но всё равно существует.

Каким образом злоумышленники воруют или изменяют данные на смартфонах, используя один лишь кабель для зарядки? Разберёмся ниже.

Ваш кабель – ключ от смартфона

Объединить процесс зарядки и передачи данных в одном кабеле – это удобно. Но есть и обратная сторона.

Так, изначально с Android-смартфонами при подключении по USB можно было работать в UMS-режиме, практически как с флешками. Разрешалось даже их форматировать.

В версии Android 4.4 UMS-режим убрали. Появился режим MTP (Media Transfer Protocol), заточенный под работу с медиафайлами. Копировать и удалять файлы с устройства по-прежнему разрешалось, но хоть форматирование убрали. Вообще говоря, UMS – это про работу с секторами на диске, а MTP – про файлы, но суть не в этом, а в небезопасности обоих вариантов.

К слову, MTP есть только для Windows и Linux (c пакетом libmtp). На macOS протокол в чистом виде не работает, нужно устанавливать отдельные приложения.

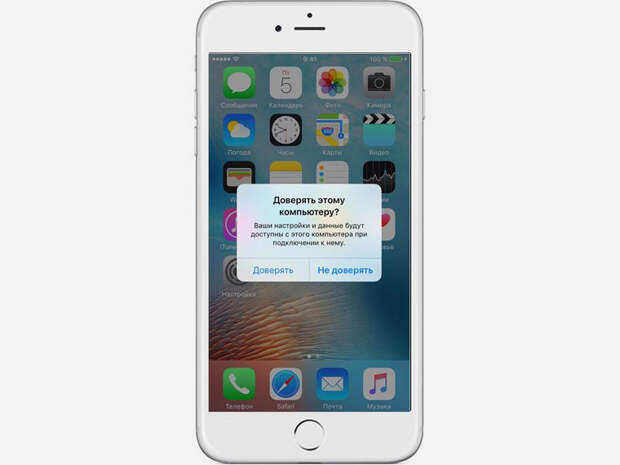

В iOS всё иначе. Когда вы подключаете свой iPhone к компьютеру с iTunes, устройство сразу спрашивает, доверять ему или нет.

Решите доверять – iPhone запросит пароль для подтверждения. Если выберете Не доверять, смартфон будет просто заряжаться.

При подключении без iTunes смартфон спросит, разрешить ли компьютеру доступ к фото и видео. Но даже если вы разрешите это, сможете только просматривать и копировать на компьютер файлы. Удалить их с iPhone или отредактировать не получится.

По крайней мере, пока iPhone не собрались взломать.

Кабель кабелю рознь. Чужие лучше не использовать

Физические размеры чипов и контроллеров сегодня позволяют спрятать камеру или микрофон в булавочной головке. Что говорить об относительно крупном USB-разъеме? сюда поместится приличных размеров микроконтроллер, передатчик, модуль памяти и так далее.

Если же вы видите только разъем Lightning/microUSB и понятия не имеете, как выглядит другой конец кабеля… Туда могли подключить что угодно. Именно поэтому публичные зарядные станции опасны. кто знает, что там внутри? Хакнуть могут быстрее, чем смартфон зарядится на 1%.

Именно поэтому с точки зрения параноика нежелательно пользоваться найденными в метро USB-кабелями или станциями в людных местах. Если вы ничего за это не платите, значит, товар в данном случае – вы. Такой взлом называется juice jacking.

Уже проверенный способ: АТ-команды для взлома по кабелю

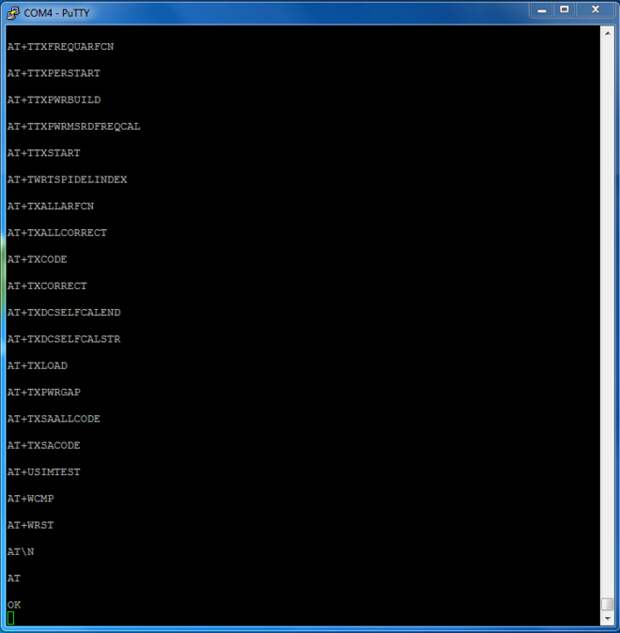

Набор коротких текстовых команд для модемов разработали в 1977 году. Из них можно составить полные команды операций: набрать номер, начать соединение или настроить параметры подключения.

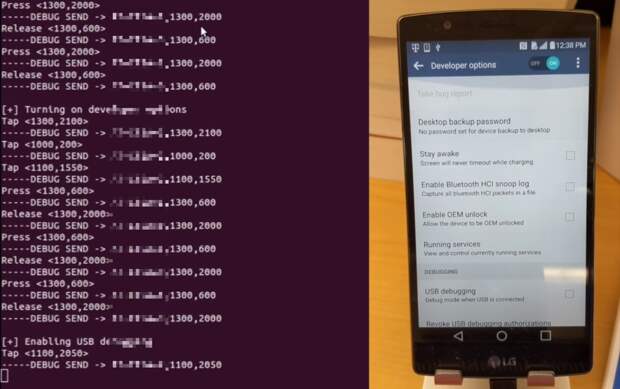

Команда экспертов по кибербезопасности Кевина Батлера показала, как некоторые АТ-команды можно использовать для взлома. Батлер создал скрытого пользователя, обошел существующие функции защиты Android и смог имитировать прикосновения к экрану в нужных точках только посредством низкоуровневых AT-команд.

Исходники для желающих на GitHub.

На самом деле о проблеме с АТ-командами известно уже давно.

Например, специалисты “Лаборатории Касперского” в тестах показали, как с помощью АТ-команд узнать полную информацию о смартфоне и модеме: IMEI, процент заряда, уровень сигнала в сети и т.п.

Досталось не только Android-девайсам, но и iPhone.

Также есть команда, которая дает возможность позвонить на любой номер. Даже со смартфона с отключенным экраном и включенной защитой.

АТ-команды позволяют удаленно перепрошить смартфон (есть команда для перехода в режим обновления прошивки), установить вредоносные приложения, получить root-права и т. п. Работать с ними можно с полноценного ПК или с какого-нибудь максимально урезанного и крайне компактного девайса.

В тесте специалисты смогли за три минуты перезагрузить устройство, перепрошить его, запустить скрипт, установить root-приложение и удалить следы своего присутствия. Теоретически это мог быть фишер, троян, бэкдор, блокировщик или ещё какая дрянь для контроля буфера обмена, шифрования файлов и вымогательства.

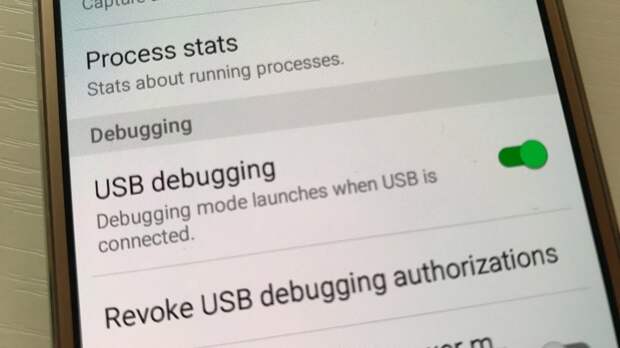

Режим USB debugging в Android – как открытая дверь в квартиру

Режим USB-отладки (USB Debugging) – фича для разработчиков. Он позволяет:

- получать root-права (суперпользователя) на устройстве

- заливать разные версии прошивок

- восстанавливать неработающий смартфон, в том числе кастомными рекавери

- выполнять команды в ADB Shell через утилиту ADB (Android Debug Bridge)

- создавать резервные копии файлов и приложений

- копировать и перемещать файлы со смартфона

Но фича ли это для рядового пользователя или всё-таки баг? С точки зрения безопасности, это дыра размером с Техас. С USB Debugging у хакеров появляется гораздо больше возможностей, чтобы хозяйничать в вашем смартфоне.

Вы можете даже не подозревать, что на вашем смартфоне активирован USB Debugging. Особенно если купили смартфон б/у или если его перепрошивали с китайской версии на международную.

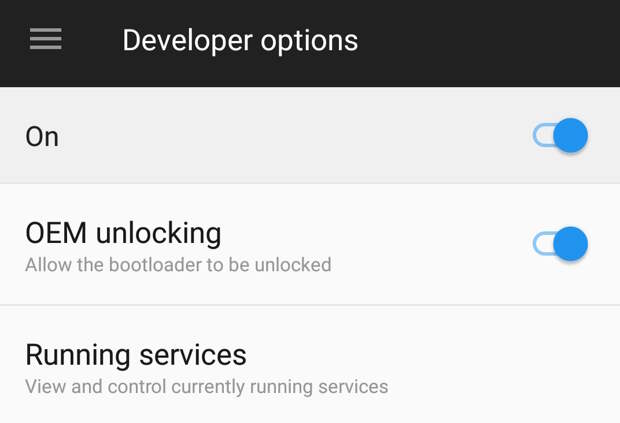

Как включить и отключить USB Debugging на Android?

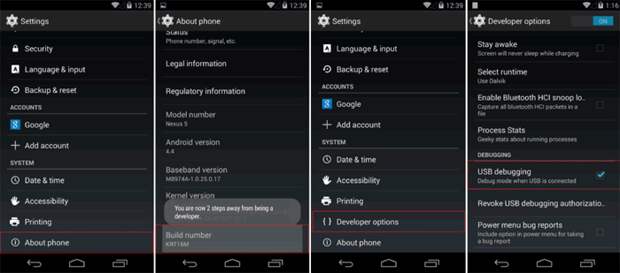

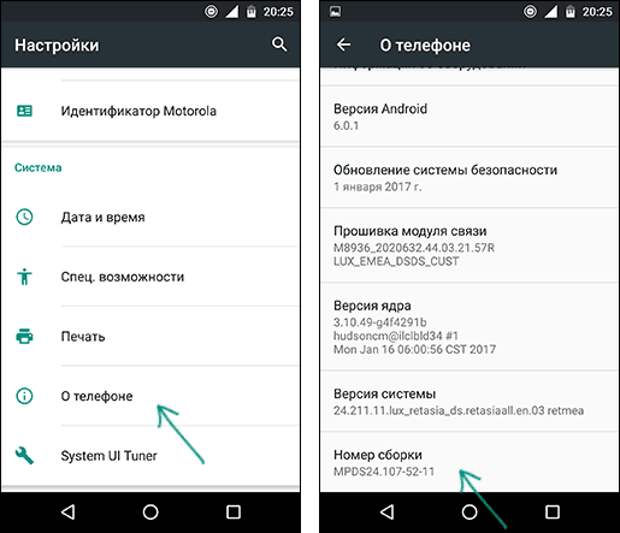

Сначала нужно перейти в режим разработчика. Зайдите в Настройки, прокрутите вниз до пункта Система, а там – в О телефоне.

Много раз тапните по пункту «Номер сборки», пока на экране не появится сообщение Вы стали разработчиком!

Теперь непосредственно включаем режим отладки:

▸ зайдите в Настройки

▸ найдите пункт Для разработчиков (в самом низу списка) и откройте его. В некоторых сборках и оболочках он может быть в подпунктах «Дополнительно», «Система» – «Дополнительно», «Специальные возможности», «Расширенные настройки»

▸ установите переключатель Отладка по USB в активное положение

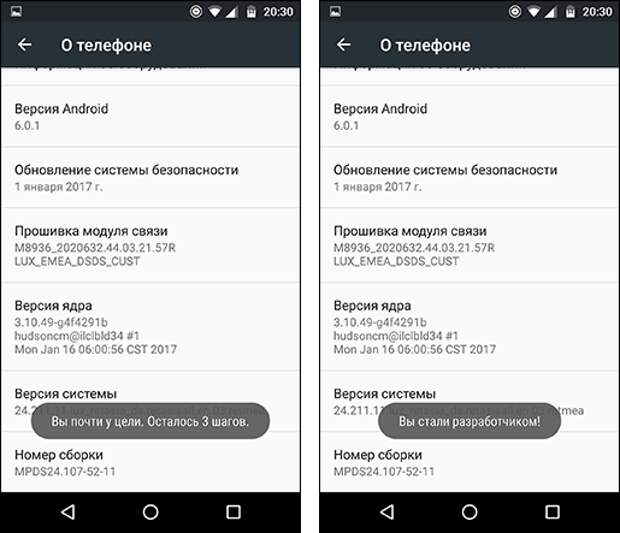

Соответственно, если ваш смартфон уже в режиме отладки по USB, значит, и режим разработчика на нем включен. Что нужно сделать:

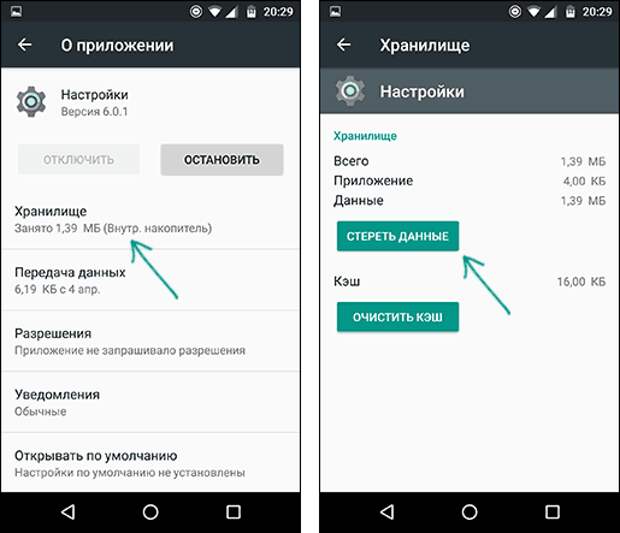

Зайдите в Настройки, найдите пункт Для разработчиков, деактивируйте пункт Отладка по USB. Затем Настройки -> Приложения, где включите отображение всех приложений.

Найдите приложение Настройки, откройте пункт Хранилище и нажмите Стереть данные.

Система сообщит, что все данные, включая аккаунты, удалятся. Но на самом деле всё будет ОК. В данном случае исчезнет только пункт меню Для разработчиков.

Разблокировали загрузчик на Android? Ну держитесь теперь

OEM unlock, или разблокировка загрузчика (bootloader) на Android – возможность устанавливать и запускать на смартфоне сторонний код, не подписанный производителем. Это стороннике прошивки и кастомные рекавери, ядра от других разработчиков и т.п.

Чаще всего загрузчик разблокируют, чтобы получить root (права суперпользователя). Делают это, к примеру, прошивая модуль Magisk. Он, кстати, позволяет платить через Google Pay даже с разблокированным загрузчиком.

Разблокированный загрузчик – это -100 к безопасности. Если делать штатный OEM unlock (в режиме разработчика установить соответствующий флаг в настройках или ввести команду oem unlock в режиме fastboot), то на большинстве устройств данные при этом тоже сбрасываются.

Но это в теории. Уязвимости, которые позволяют сохранить данные и потом извлечь их, находят постоянно.

Соответственно, чтобы заблокировать загрузчик, нужно перейти в режим fastboot (что нажать, гуглите – схемы у разных производителей отличаются) и ввести команду oem lock. Но осторожно! Некоторые китайские смартфоны после этого могут закирпичиться.

Если же OEM lock доступен в настройках или в ПО производителя, то всё должно пройти штатно.

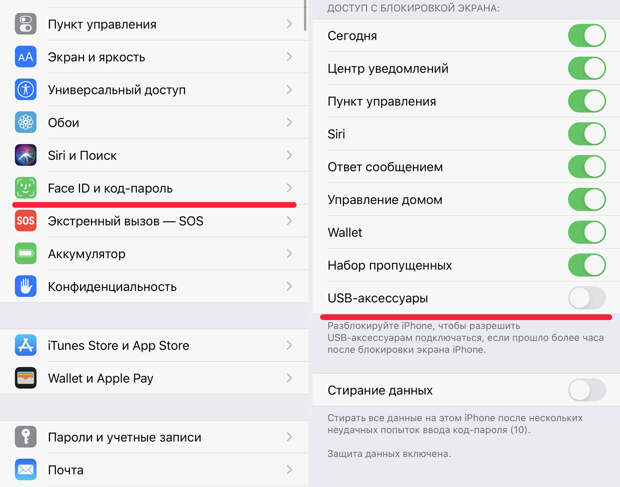

В iOS есть защита от взлома по кабелю. Как работает USB restricted mode

В iOS 11.4.1 появился новый режим USB restricted mode. Он защищает iPhone от взлома через подключение сторонних аксессуаров и перебор паролей.

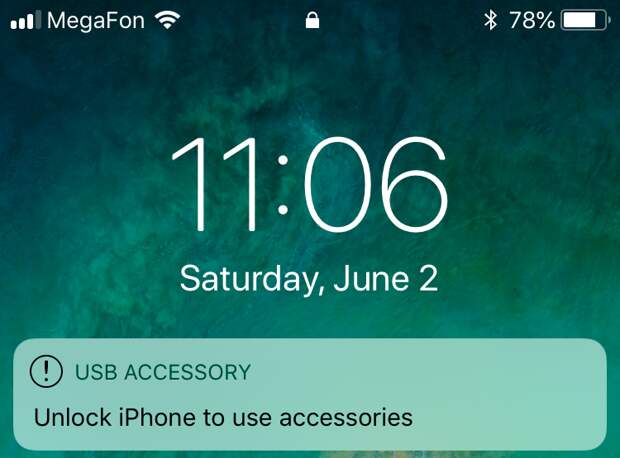

Чтобы защита сработала, нужно перевести переключатель USB Accessories в неактивное положение. Система автоматически отключит доступ к порту и сделает невозможным перебор паролей, если с момента последней разблокировки прошел час.

Если же вы больше трех суток не подключали iPhone к компьютеру, проводной аудиосистеме или другим аксессуарам, порт будет блокироваться, как только отключается экран устройства.

Ещё одна фича: порт теперь отключается и при вызове режима SOS. Для этого достаточно зажать одновременно кнопки питания и громкости. Полезная возможность, если у вас кто-то силой выхватил смартфон

при обыске, например.

В USB restricted mode смартфон можно только заряжать. Компьютер или другие сторонние гаджеты не понимают, что он имеет собственную память или является чем-то умнее обычного пауэрбанка.

Специалисты Elсomsoft показывали, как обойти USB restricted mode. Достаточно устройства фирменного адаптера Lightning to USB 3 для камер за 39 долларов. А аналог можно вообще найти доллара за три.

Суть в том, что при подключении любого MFi-устройства к iPhone с активным USB Restricted таймер, который отсчитывает время с момента блокировки, останавливается. Соответственно, работает это, только если с момента разблокировки прошло меньше часа.

Но так как в среднем iPhone разблокируется каждые 12 минут (80 раз в день, не считая часов сна), это было реально почти всегда.

В iOS 12 режим доработали, и теперь порт отключается сразу после блокировки. Так что осталась только теоретическая возможность взлома через гаджеты от компаний вроде Cellerbrite или Grayshift. Но это дорого, в общественные зарядки такое точно встраивать не будут.

Мораль: срочно обновитесь, если до сих пор на iOS 11.4.1 и ниже.

Ладно смартфоны, но ноутбуки тем более под угрозой

Думаете, безопасно будет разрешить незнакомцу зарядить смартфон от вашего MacBook? Не надейтесь.

Хакер под ником _MG_ ещё в феврале показал кабель, который дает возможность перехватить управление даже над заблокированным ноутбуком и получать всю информацию о действиях пользователя. В том числе перехватывать логины и пароли с помощью фишинговых сайтов.

В начале октября кабель появился в продаже. За 200 долларов можно купить полноценный инструмент со встроенным Wi-Fi-чипом, который внешне не слишком отличается от обычного USB-шнура. Также потребуется установить приложение на смартфон.

Собственно, чтобы сливать данные с чужого MacBook, не нужно даже находиться с ним рядом. Система работает на расстоянии до 90 м от ноутбука. И не только с macOS – c Linux и Windows тоже.

Как обезопасить свой смартфон и не только от взлома по кабелю?

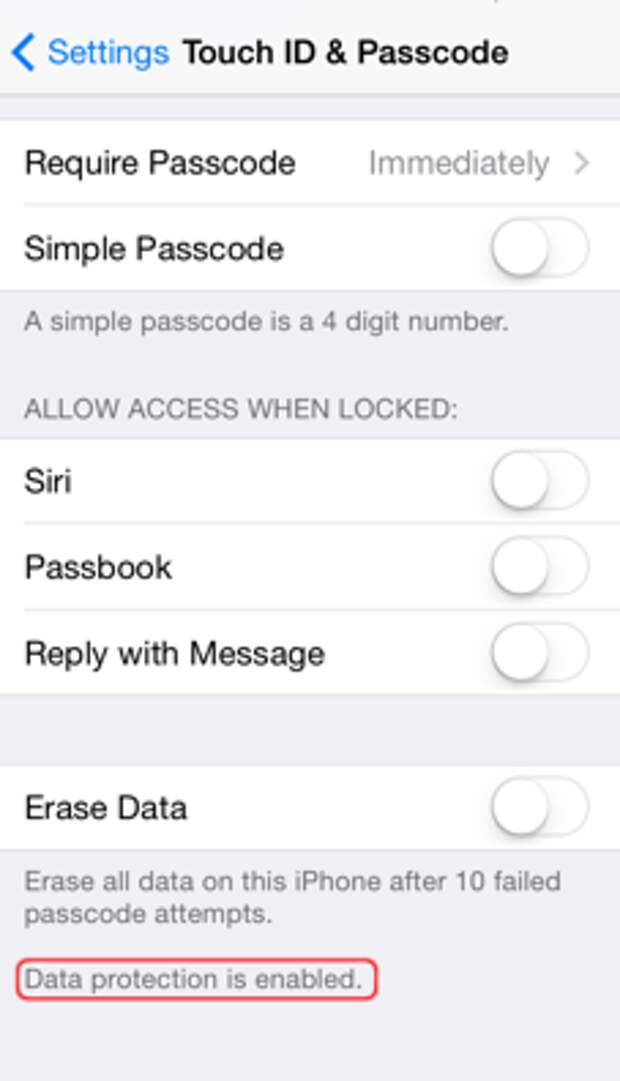

Включите шифрование. На iOS и iPhone оно доступно, начиная с iOS 8. Зайдите в Настройки -> Touch ID и код-пароль (Face ID и код-пароль). Опция Защита паролем должна быть активной.

Лучше придумать длинный пароль вместо 6-значного PIN-кода или использовать биометрическую идентификацию. В нижней части экрана должна появиться запись о том, что защита данных активна.

В Android можно использовать Secure Startup. Это особый режим, в котором ключ шифрования данных создается на основе кода блокировки. Если код блокировки достаточно длинный, то взлом займет годы. Включается в настройках: Блокировка экрана и безопасность -> Secure startup.

Также нужно задать пароль для дальнейшей загрузки устройства (не путайте его с паролем для разблокировки экрана). Затем на вкладке Безопасность выберите пункт Зашифровать смартфон.

Ещё можно предохраняться. Да, действительно существуют USB-презервативы (так их назвали создатели изначально, теперь продаются как SyncStop).

Такие заглушки надеваются на USB-кабель, оставляя 5 ватт для зарядки и массу, при этом отсекая шины данных на входе. Стоит такая штука 7 долларов без корпуса и 13 долларов в корпусе.

Можно и заклеить контакты скотчем – дешево и сердито. Левый масса, правый 5 В, два средних – для данных. В USB3.0 (тип А) также нужно заклеить все внутренние контакты напротив конца штекера.

Наконец, можно вставить кабель не до упора, чтобы контакт был только на крайних пинах. Но это сложно.

А если совсем страшно, заряжайтесь от личного портативного аккумулятора. И носите шапочку из фольги.

Свежие комментарии