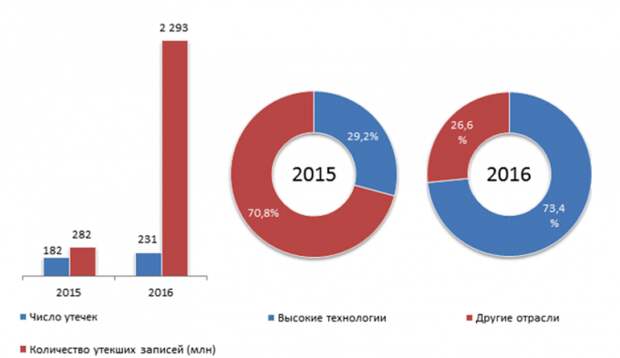

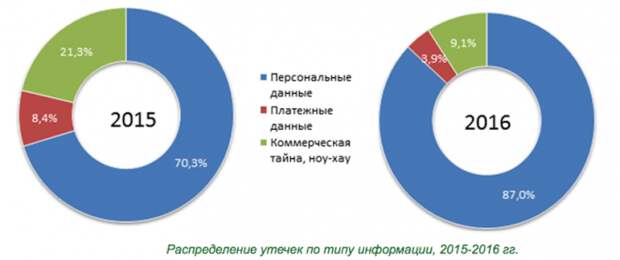

Как сообщили аналитики аналитического центра InfoWatch, только за прошлый год на треть возросло количество утечек личной информации пользователей по всей планете. Объём их вырос в восемь раз. В 87 % случаев источником утечек оказались высокотехнологичные фирмы, собирающие и хранящие пользовательские данные.

В ушедшем году хакеры похитили информацию сотен миллионов людей, пользующихся следующими ресурсами: Twitter, Facebook, Telegram, LinkedIn, iCloud, GitHub, Snapchat, MySpace, Tumblr, Foursquare. Также они украли данные клиентов популярных почтовых служб: Yahoo, Hotmail, Gmail Mail.ru и прочих.

Подавляющее большинство информации похитили в процессе трёх десятков массированных атак, каждая из которых причинила ущерб, превышающий десять миллионов записей. Хакеры в основном интересуются как раз личными данными, а не коммерческими секретами.

В то же время, нередко винить в утечках информации стоит внутренние, а не внешние атаки. В последнее время возросло количество случаев умышленных «сливов» данных. Собирая невероятных размеров массивы частной информации, компании анализируют их с применением новейших технологий. Защита же собранных таким образом баз весьма далека от идеала. Это очень привлекательно для всех нарушителей: извне и внутри компаний. Результат один: в распоряжении третьих лиц оказывается все больше данных.

Свежие комментарии